I rootkit sono stati la dannazione di molti utenti di pc che credevano di essere al riparo delle minacce per il solo fatto di utilizzare un buon antivirus.

Dal sito di Trend Micro:

Un rootkit è una tecnologia adottata dalle minacce informatiche per impedire rilevamenti e rimozioni. In generale i rootkit sono confinati su un singolo sistema e utilizzano diverse tecniche per alterare il settore di avvio, il codice del kernel o le applicazioni di un computer. Queste alterazioni, a loro volta, consentono alle minacce di agganciarsi al sistema e rimanere nascoste nei browser e nei registri.

Benché la terminologia sia nuova, i rootkit esistono dai tempi del sistema operativo DOS, dove erano noti come tecnologie stealth.

I rootkit quindi possono essere di difficile rilevazione.

Specialmente gli antivirus gratuiti non sempre riescono a rilevarli e cancellarli. Serve, quindi, un prodotto specializzato che sa dove cercarli e riconoscerli.

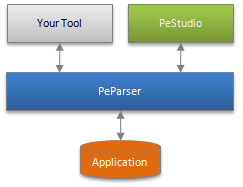

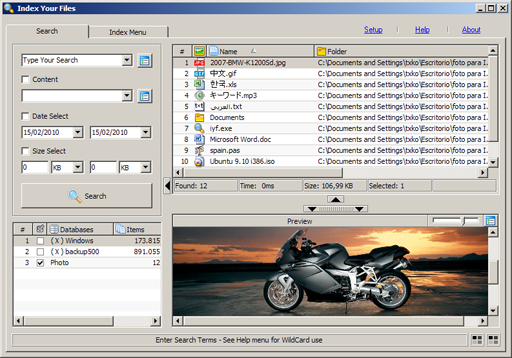

Ecco qui RootKitBuster da Trend Micro. Software superspecializzato che non si installa (lavora quindi all’interno della RAM) e che permette una scansione totale del computer.

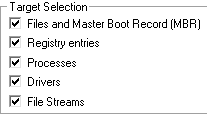

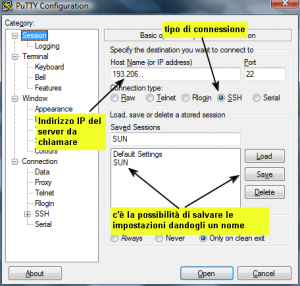

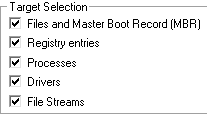

Le opzioni di scansione sono quelle che si possono vedere qui sotto.

Il consiglio è di selezionarle tutte anche se questo porterà ad un tempo di scansione anche di più di un’ora (provato su un hard disk da 500 MB).

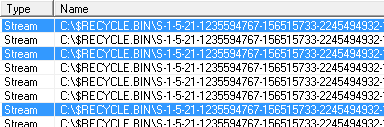

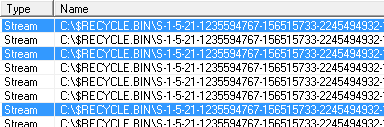

Alla fine della scansione si avrà un elenco dei rootkit trovati. Essi si potranno selezionare e cancellare.

RootkitBuster non funziona con i sistemi operativi a 64bit.

Link: RootkitBuster