In periodi di crisi come questi anche i truffatori si adeguano e abbassano il tiro.

Adesso gli annunci che riguardano vendite a prezzi stracciati riguardano non solo auto, moto, camper e barche (come più volte riportato su questo blog) ma anche oggetti più piccoli e meno costosi come iPad, PlayStation, iPhone ecc.

La tecnica è molto simile a quella adottata per le auto e l’email che arriva dopo aver contattato il venditore è di questo tono

Voglio usare questo servizio simile con il contrassegno perchè ho avuto brutte esperienze con pacchi che non stati ritirati. Questo è un servizio nuovo offerto da alcuni corrieri.

Il venditore si reca al corriere col suo pacco e sceglie la metodologia da utilizzare (es. pacco celere 1) e fa aggiungere questo servizio pagando il supplemento, e scegliendo la cifrà accordata in precedenza con l’acquirente ed anche la metodologia di riscossione della cifra che l’acquirente pagherà al corriere.

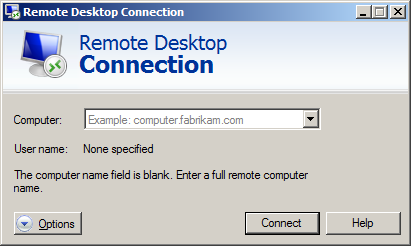

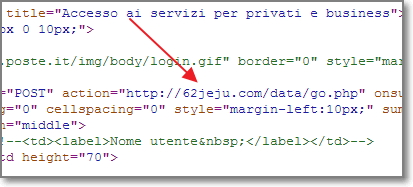

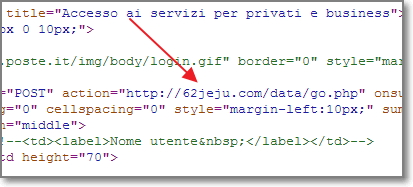

Il pacco rimane in custodia del corriere(in questo caso a High Wycombe, Regno Unito) fino a quando l’acquirente paga la cifra al corriere. So che devi pagare il corriere tramite Poste Italiane.

Il pacco viene spedito all’acquirente dopo che il corriere riceve i soldi. La consegna avviene al domicilio in 3 giorni lavorativi dalla spedizione.

Quei soldi arriveranno al venditore solo dopo che l’acquirente riceve e ispeziona il pacco (dopo 3 giorni di prova).

Nel caso in cui l’acquirente non è soddisfatto completamente di quello che trova nel pacco potra restituircelo e verra rimborsato in contanti dal corriere.

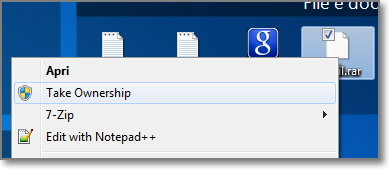

Se vuoi procedere aspetto l’email con i tuoi dati per la spedizione. La spedizione viene effetuatta tramite corriere Dynamic Freight.

Saluti!

Ho contattato personalmente la Dynamic Freight, che è un’azienda reale e legale, nella persona del presidente Damiano Masetti. Mi è stato assicurato che non viene offerto questo tipo di servizio. Quindi le proposte di transazione con questa modalità sono da considerarsi sicuramente delle truffe.